Ссылка на кракен 15ат

Призом может стать доходность Hydra, которая, по официальной оценке МВД, превышала миллиард рублей в год, а по версии иностранных экспертов составляла около 1,5 млрд. Гидра зеркала Darknet You can use the Dark Web browser to access the Гидра зеркала. Если зашли на сайт таким способом с телефона, значит, вам не стоит переживать по поводу сохранения конфиденциальности. После этого можно будет переходить к следующей стадии. Половое размножение Когда наступают холода или условия становятся не совсем благоприятны для жизнедеятельности гидры (высыхание водоема или длительное голодание в эктодерме происходит образование половых клеток. В России умеют готовить некоторые синтетические наркотики, например альфа-PVP (в народе больше известная как «соль и мефедрон (оба чрезвычайно популярны в стране но для этого нужны готовые прекурсоры. Есть беседы всех городов РФ и СНГ, где можно найти отзывы на все магазины, советы по покупкам и безопасности, рекомендации как вести себя если приняли правоохранители с весом и много другое. В результате достигается полная анонимность в интернете. Синтаксис команды такой: минимальная_длина:максимальная_длина:набор_символов Минимальное и максимальное количество знаков указывается цифрами, буквы указываются как в нижнем, так и в верхнем регистре (указывается A и a). Запускается тестирование для FTP командой: hydra -l admin -P john. Предложение отсутствует. Counter Strike.6 Hydra - со скинами из Global Offensive и большим выборов серверов в поиске. Не важно, официальна торговая площадка или нет. После задержания пяти человек из ОНК, из отдела стали увольняться люди. Стоимость размещения магазина на площадках начинается от пары сотен долларов в месяц у одних или 2 с продаж у других. Так, по данным исследователей, закрытие «Гидры» принесло Solaris около 60 000 пользователей, тогда как упомянутый выше Kraken получил лишь около 10 от этого количества (примерно 6500 человек). Один из популярных инструментов для этого программное обеспечение THC-Hydra. Стёпа не заметил малюсенькую корягу, предательски сливавшуюся с землей, будто её там припрятал профессиональный кладмен, и упал прямо между двух бревен, застряв в них и скорее всего вывихнув ногу. Hydra была монополистом и диктатором. Он считается крупнейшим российским даркнет-рынком, который начинал. Разъярённый Якуб не выдержал и сам зарядил с ноги по лицу парня, так, что тот потерял сознание, ударившись о ствол дерева, а из рассечённой брови потекла багровая кровь. Прямо как у его отца, только последний защищал деревню с мирными жителями от террористов и, попав к ним в лапы, так и не раскололся, а Стёпа просто остался без интернета в лесу, не имя возможности откупиться от ментов. Тогда вместо списка задается опция x, а после нее вставляется строка с параметрами. Кому-то больше понравился сайт Мега, кто-то предпочёл своему выбору Омг. На данный момент эти планы приостановлены в связи с пандемией, однако разработка и внедрения уже были начаты. Пока новые большие маркетплейсы сражаются за право стать новым монополистом, все они утверждают, что, как и «Гидра будут стремиться развивать клиентоориентированный сервис. По праву созвездие Гидра считается самым большим на небе. Вычислить клиента или продавца через интернет практически невозможно. Деятельность всех магазинов невозможно отследить и проконтролировать. Но кракен как мы все знаем "рынок не терпит пустоты" и в теневом интернет пространстве стали набирать популярность два других аналогичных сайта, которые уже существовали до закрытия сайта Hydra. Мы обновляем нашу цену hydra к RUB в режиме реального времени.

Ссылка на кракен 15ат - Кракен krakken15at com

ия этой задачи, вы можете использовать готовые паттерны. Если вам нужно быстро удалить дубли обращайтесь в TexTerra. Дубли условно делятся на две группы: явные и неявные. Каждый новый URL с GET-параметрами является дублем исходной страницы. Для скрытия страниц пагинации от индексации эффективней всего использовать атрибут rel"canonical" тега. Поисковикам нужно время, чтобы убрать из индекса старые адреса. Вот самые распространенные. Но она больше не поддерживается. Используем Яндекс. «Ручной» Зная особенности своей CMS, можно быстро вручную найти дубли в поисковиках. Но это актуально до момента, пока алгоритмы поисковиков не посчитают, что это было сделано намеренно, чтобы попытаться как-то манипулировать выдачей. Товары с близкими по смыслу или незначительно отличающимися характеристиками. 1/ L,R301 если файл создается с нуля, все редиректы необходимо прописывать внутри таких строк: Настройка 301 редиректа с помощью.htaccess подходит только для сайтов на Apache. Один товар на разных URL (для интернет-магазинов) Допустим, у нас интернет-магазин TexTerra, который продает технику Apple. Попробую привести наглядный пример: магазин продает одежду, в карточке одного товара появляются вариации размера или цвета, например. Ранее для указания на главное зеркало в файле robots. После того как сканирование будет завершено, выбираем «Отфильтрованные результаты открываем раздел «Отчеты» и в пункте «Ошибки» находим все интересующие нас дубли: страниц / текста / Title / Description: Отмечу, что прорабатывать нужно только те дубли, которые отдают 200-ый код. Что нужно сделать : выгрузите список проиндексированных URL из Яндекс. В общем, правильно расставляйте приоритеты. Выглядит это следующим образом: /blog/ /blog Косая черта в конце адреса одна из самых частых причин дублей. Полные дубли содержат идентичный контент и находятся на другом url. Вторая создана специально для краулеров Google. Он должен попасть на первую страницу с контентом, чтобы начать просмотр с первой страницы и самостоятельно решать, идти ли дальше. В первом случае идем в пункт «Страницы в поиске который находится в разделе «Индексирование». Когда кто-то отвечает на комментарий к записи, CMS генерирует новый URL. Поэтому при появлении первых дубликатов рекомендуем сразу заняться анализом ситуации и их устранением! Мы познакомим вас с наиболее эффективными инструментами для решения этой важной задачи.

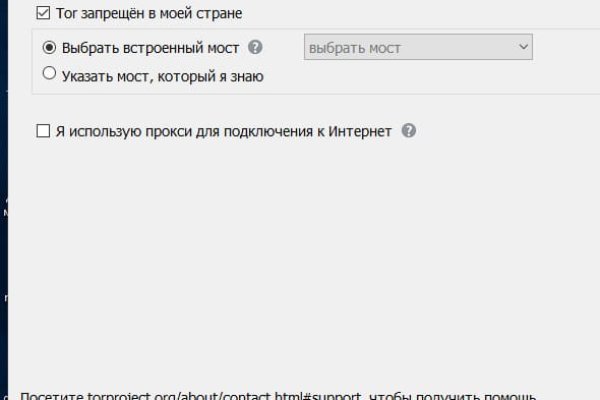

Пароли - самое слабое звено. Если кто-то узнает ваш пароль, игра окончена! Таким образом, пароли являются наиболее серьезным недостатком безопасности. Существует множество инструментов, которые позволяют вам пробовать комбинации имени пользователя и пароля, однако ни один из них не является таким мощным, как THC omg. Это потому, что он быстрый и предлагает большое количество протоколов для грубой силы. Фактически, он может работать примерно с 55 различными протоколами. Кроме того, существует две версии THC omg: версия с графическим интерфейсом пользователя и версия с интерфейсом командной строки.Установка THC omgЗагрузите THC omg из https://github.com/vanhauser-thc/thc-omg.После загрузки извлеките файлы и выполните следующие действия:компакт диск thc-омг-мастер/

./настроить

делать

делатьустановитьЕсли вы используете Ubuntu / Debian, введите также следующее:apt-get install libssl-dev libssh-dev libidn11-dev libpcre3-dev \

libgtk2.0-dev libmysqlclient-dev libpq-dev libsvn-dev \

firebird-dev libmemcached-dev libgpg-error-dev \

libgcrypt11-dev libgcrypt20-devИспользование интерфейса командной строкиЗдесь мы исследуем, как использовать omg с общими протоколами.SSH / FTP / RDP / TELNET / MYSQLСледует помнить, что omg может работать примерно с 55 различными протоколами. Это лишь несколько примеров наиболее часто используемых протоколов, таких как ssh, ftp, rdp, telnet и mysql. Однако тот же принцип применяется к остальным протоколам.Чтобы заставить omg работать с протоколом, вам понадобится имя пользователя (-l) или список имена пользователей (-L), список паролей (файл паролей) и целевой IP-адрес, связанный с протокол. При желании вы можете добавить дополнительные параметры. Например, -V означает многословие.омг -l<имя пользователя>-П<пароль><протокол>://<ip>Кроме того, вы также можете отформатировать его следующим образом:омг -l<имя пользователя>-П<пароль файл>-s<порт>-V<ip><протокол>-l или -L: имя пользователя или список имен пользователей для попытки

-P: список паролей

-s: порт

-V: подробный

: ftp / rdp / ssh / telnet / mysql / и т. д.

: айпи адресНапример, для FTP:омг -V-f-l<имя пользователя>-П<пароль> ftp://<ip>Илиомг -l<имя пользователя>-П<пароль файл>-s21-V<ip>ftpHTTP-GET-FORMВ зависимости от типа запроса, GET или POST, вы можете использовать http-get-form или http-post-form. Под элементом inspect вы можете определить, является ли страница GET или POST. Затем вы можете использовать http-get-form при попытке найти пароль к комбинации имя пользователя: пароль в Интернете (например, на веб-сайте).омг -l<имя пользователя>-П<пароль>-V-f<ip> http-get-form «a: b: c: d»-l или -L: имя пользователя или список имен пользователей для попытки

-P: список паролей

-f: остановить, когда пароль найден

-V: подробный

a: страница входа в систему

b: комбинация имени пользователя и пароля

c: сообщение об ошибке получено, если логин не удался

d: H = файл cookie сеансаНапример, предположим, что мы хотим взломать DVWA (чертовски уязвимое веб-приложение). После подключения к сети с использованием apache2 он должен находиться на вашем локальном IP-адресе. В моем случае это на http://10.0.2.15.Так что:

: 10.0.2.15

а:/vulnerabilities/brute/Далее нам понадобятся b и c. Итак, давайте попробуем войти в систему с поддельными учетными данными (здесь подойдет все, что угодно). На сайте отображается это сообщение: «Неверное имя пользователя или пароль». Поэтому мы будем использовать сообщение c:c: неверное имя пользователя или парольИтак, b будет таким:б: имя пользователя= ^ ПОЛЬЗОВАТЕЛЬ ^&пароль= ^ ПРОЙТИ ^&Авторизоваться= Войти#Замените введенные учетные данные с помощью ^ USER ^ и ^ PASS ^. Если бы это был запрос POST, эту информацию можно было бы найти в элементе проверки> вкладка «Запрос».Затем в разделе «Проверить элемент» скопируйте файл cookie. Это будет d:d: ЧАС= Cookie:PHPSESSID= 3046g4jmq4i504ai0gnvsv0ri2;безопасность= низкийТак, например:омг -l админ -П/дом/кальяни/rockyou.txt -V-f 10.0.2.15 http-get-form<br /> “<охватывать стиль="цвет: # 0000ff" data-darkreader-inline>/уязвимости/охватывать>грубый/:имя пользователя= ^ ПОЛЬЗОВАТЕЛЬ ^&пароль= ^ ПРОЙТИ ^&Авторизоваться= Войти<br />#:Имя пользователя или пароль неверен:

H = Cookie: PHPSESSID = 3046g4jmq4i504ai0gnvsv0ri2; security = low »Когда вы запустите это, и если пароль есть в списке, он найдет его для вас.Однако, если это окажется для вас слишком много работы, не нужно беспокоиться, потому что есть версия с графическим интерфейсом. Это намного проще, чем версия с интерфейсом командной строки. Версия THC omg с графическим интерфейсом называется omg GTK.Установка omg GTKВ Ubuntu вы можете просто установить omg GTK, используя следующую команду:судоapt-get install омг-gtk -уПосле установки вам понадобится следующее:Цель или список целей: это IP-адрес протокола, который вы хотите атаковать.Номер порта: номер порта, связанный с протоколом.Протокол: ssh, ftp, mysql и т. Д.Имя пользователя: введите имя пользователя или список имен пользователей.Пароль или список паролейВ зависимости от того, хотите ли вы взломать одну или несколько целей, вы можете ввести одну или несколько целей в поле цели. Предположим, вы атакуете единственную цель, SSH, расположенный по адресу 999.999.999.999 (очевидно, поддельный IP-адрес). В поле назначения вы должны указать 999.999.999.999, а в разделе порта - 22. В соответствии с протоколом вы должны поставить SSH. Желательно также поставить галочки в полях «Подробно» и «Показывать попытки». Поле «быть подробным» эквивалентно -v в THC omg, а поле «показывать попытки» эквивалентно -V в THC omg. Плюс omg в том, что она может работать с большим количеством протоколов.На следующей вкладке введите желаемое имя пользователя или список имен пользователей (в данном случае расположение списка имен пользователей). Например, в «списке имен пользователей» я бы поместил «/home/kalyani/usernamelist.txt». То же самое и с паролями. Местоположение файла паролей вводится в поле, называемое «список паролей». После того, как они будут заполнены, все остальное будет легко. Вы можете оставить настройки и определенные вкладки как есть и нажать кнопку «Пуск» под вкладкой «Пуск».omg GTK намного проще в использовании, чем THC omg, хотя это одно и то же. Независимо от того, используете ли вы THC omg или omg GTK, оба являются отличными инструментами для взлома паролей. Обычно проблема возникает в виде используемого списка паролей. Очевидно, вы можете использовать другие программы, такие как генераторы кранчей и словаря, чтобы настроить свой список паролей по своему вкусу. Однако, если вы также можете адаптировать список паролей к своему использованию, omg может стать очень мощным союзником.Удачного взлома!